Son Gelişmeler

Turla ve Sofacy benzer yöntemlerle Asya’ya saldırıyor

Turla ve Sofacy merkez Asya bölgesindeki kamu ve askeri kurumlar gibi jeopolitik hedeflere odaklanıyor ve aynı hedefler üzerinde çalışıyor.

Snake veya Uroborus adlarıyla da bilinen Turla saldırısının izlerini takip eden araştırmacılar, saldırının son varyasyonu olan KopiLuwak’ın zararlı kodlarını kurbanlarına bulaştırmak için bir ay önce Sofacy’in (diğer isimleri Fancy Bear ve APT28) bir varyasyonu olan ve Zebrocy ile aynı yolu kullandığını ortaya koydu. Araştırmacılar her iki tehdidin merkez Asya bölgesindeki kamu ve askeri kurumlar gibi jeopolitik hedeflere odaklandığına ve aynı hedefler üzerinde sıkça çakıştığına dikkat çekti.

İlk kez Kasım 2016’da keşfedilen ve adını ender bulunan bir kahve türünden alan KopiLuwak, aktif makro içeren dokümanlar aracılığıyla yayılarak, cihaz ve ağları gözetlemek üzere tasarlanmış Javascript tabanlı inatçı bir zararlı yazılımın sistemlere bulaşmasını sağlıyor. Araştırmacılar tarafından 2018 yılı ortalarında keşfedilen KopiLuwak’ın son varyasyonu özellikle Suriye ve Afganistan’ı hedef alıyor. Turla, Windows kısayol (.LNK) dosyaları aracılığıyla yeni bir spear-phishing bulaşma vektörünü kullanıyor. Analizlere göre söz konusu LNK dosyaları, içerdiği PowerShell sayesinde KopiLuwak dosyalarını deşifre ederek sisteme yüklüyor. Söz konusu PowerShell geçtiğimiz ay Zebrocy’de kullanılanla neredeyse aynı.

Politik hedefler üzerinde çalışıyor

Araştırmacılar her iki tehdidin özellikle merkez Asya’daki kamu araştırma ve güvenlik birimleri, diplomatik birimler ve askeri tesisler gibi hassas niteliğe sahip politik hedefler üzerinde çalıştığını tespit etti. 2018 yılında araştırmacılar tarafından takip edilen diğer Turla kümeleri arasında Carbon ve Mosquito da bulunuyor.

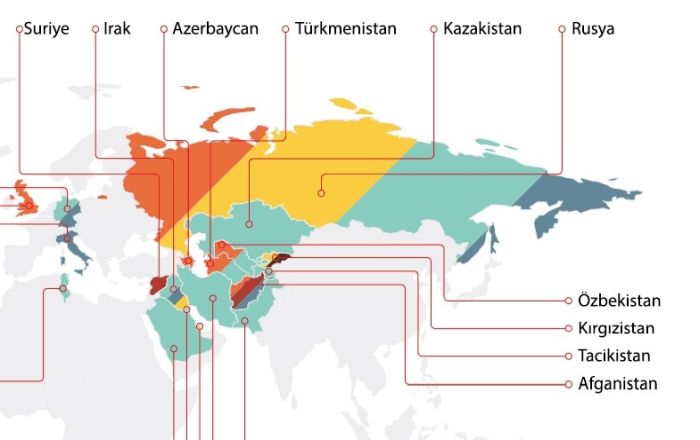

Yapılan çalışmalardan elde edilen diğer bulgular, Turla tarafından istismar edilen Wi-Fi ağlarının sistemlere Mosquito zararlı yazılımını bulaştırmak için kullanıldığına dair iddiaları destekliyor. Ayrıca halihazırda olgunlaşmış ve güçlü bir siber casusluk ağı olan Carbon frameworkün detaylı bir modifikasyondan geçtiğine ve 2019 yılında hedefli saldırılarda kullanılmak üzere daha da geliştirileceğine dikkat çekiliyor. Turla’nın 2018 yılındaki hedefleri arasında Orta Doğu ve Kuzey Afrika, Batı ve Doğu Avrupa, Merkez ve Doğu Asya ile Amerika bölgesi yer alıyor.

Kaspersky Lab Küresel Araştırma ve Analiz Ekibi Güvenlik Araştırma Başkanı Kurt Baumgartner, konuya ilişkin değerlendirmesinde şunları söylüyor:

“Turla en eski, en inatçı ve en yetenekli saldırı araçlarının başında geliyor. Dahası sürekli kabuk değiştirmekten ve yeni şeyler denemekten geri kalmıyor. 2018 yılında Tuvla ana kümeleri üzerinde yaptığımız araştırmalarda bu zararlı platformun büyümeye ve gelişmeye devam ettiğini gördük. Bununla birlikte şunun da altını çizmek lazım ki, Rusça konuşan diğer benzer örnekler olan CozyDuke (APT29) ve Sofacy, 2016’daki Demokratik Ulusal Komite saldırısında olduğu gibi batıdaki organizasyonları hedef alırken, Turla sessizce doğudaki organizasyonlara yöneliyor. Hatta Turla’nın son zamanlarda kullandığı bulaşma teknikleri Sofacy’nin Zebrocy alt setiyle zaman zaman çakışıyor. Özetle Turla’nın geliştirme ve yayılma süreci devam ediyor ve saldırıya uğrama riski olan organizasyonların dikkatli olması gerekiyor.”

Uzmanlar, bu ve benzer saldırıların hedefinde olan organizasyonların tuzağa düşmemesi için aşağıdaki maddeleri dikkate almalarını öneriyor:

- Kurumsal ölçekte kendini kanıtlamış hedefli saldırı engelleme ve tehdit istihbaratı çözümlerini kullanın. Bu çözümler ağ aktivitesindeki şüpheli durumları gözlem altına alarak hedefli saldırıları tespit etme ve açığa çıkarma yeteneğine sahiptir. Ayrıca sistem yöneticilerinin ağ üzerindeki kontrolünü artırır ve koruma mekanizmalarının otomasyonunu sağlar.

- Güvenlik ekibinizin güncel tehdit istihbaratına ulaşmasını sağlayın. Böylece IOC ve YARA gibi belirtileri takibe alabilir, özelleşmiş olası tehditler hakkında detaylı bilgi sahibi olabilirler.

- Kurumsal ölçekte yama yönetim sürecini devreye alın, tüm sistem konfigürasyonlarını iyice kontrol edin ve kendini ispatlamış en iyi yöntemleri süreçlerinizin parçası haline getirin.

- Hedefli bir saldırının ilk işaretlerini fark ettiğinizde yönetilen koruma servislerine başvurmayı değerlendirin. Böylece tehditleri proaktif biçimde tespit edebilir, harekete geçme sürenizi kısaltabilir ve doğru önlemleri zamanında alabilirsiniz.