Bankacılık

Kısa, Daha Etkili ve Çok Daha Dirençli DDoS Saldırıları Artıyor

DDoS saldırıları, alışılagelinen anatomilerinin çok ötesindeki stratejilerle zarar vermeye devam ediyor…

Ağınızın saldırı altında olduğunu düşünün. İki dakika önce nereden geldiği belli olmayan büyük bir trafik tespit ettiniz. Şu an bu trafiğin boyutu 60 Gbps ve ağınızı alaşağı ediyor. Güvenlik sisteminiz henüz saldırıyı tespit edememişken, siz daha yakın bir göz atmak istiyorsunuz. O esnada, sanki ışığı kapatır gibi trafik bir anda ortadan yok oluyor. Bir kahve almaya gidiyorsunuz. Geri döndüğünüzde, saldırı yeniden başlamış. Bu sefer o kadar büyük ve güçlü ki, güvenlik hizmetinizi bulut sistemlerini devreye almaktan bile alıkoyuyor. Bir kez daha, daha ne olup bittiğini anlamaya çalışırken ortadan kayboluyor. Geri gelecek mi? Neler olup bitiyor?

Eğer yukarıda bahsedilen senaryo size tanıdık geliyorsa, şirketiniz sadece bir DDoS saldırısına maruz kalmıyor. Bu saldırı, yükselen bir trendin parçası.

Yeni güvenlik raporları tarafından sunulan bilgiler, DDoS saldırılarının sadece altı dakika sürdüğünü, çok daha kısa ama yüksek hacimli hale dönüştüğünü gösteriyor. Bu tarz siber saldırıların beşte biri “sadece iki dakika civarında” sürerken, sona ermelerinden kısa süre sonra saldırganlar tekrar harekete geçiyor.

Söz konusu “nabız” saldırıları birkaç yıl önce ilk kez tespit edildiğinde, güvenlik araştırmacıları tarafından -olağandışı- kabul edildiler. Güncel araştırmalara bakılırsa, nabız yöntemiyle gelen saldırılar modern günümüzde siber saldırıların yarısını temsil ederken, afallatıcı bir yenilikle karşımıza çıkıyorlar: Bir fidye notu…

Öte yandan ya daha uzun saldırılar da bu artan nabız trendinin bir parçası ise? Bu durumu destekleyecek birçok delil söz konusu…

Normal bir DDoS saldırısının anatomisi

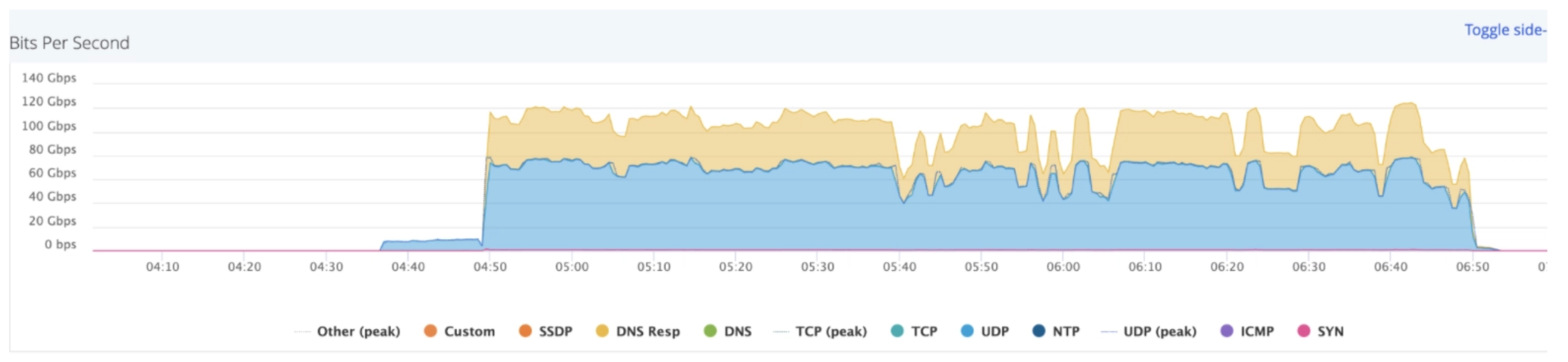

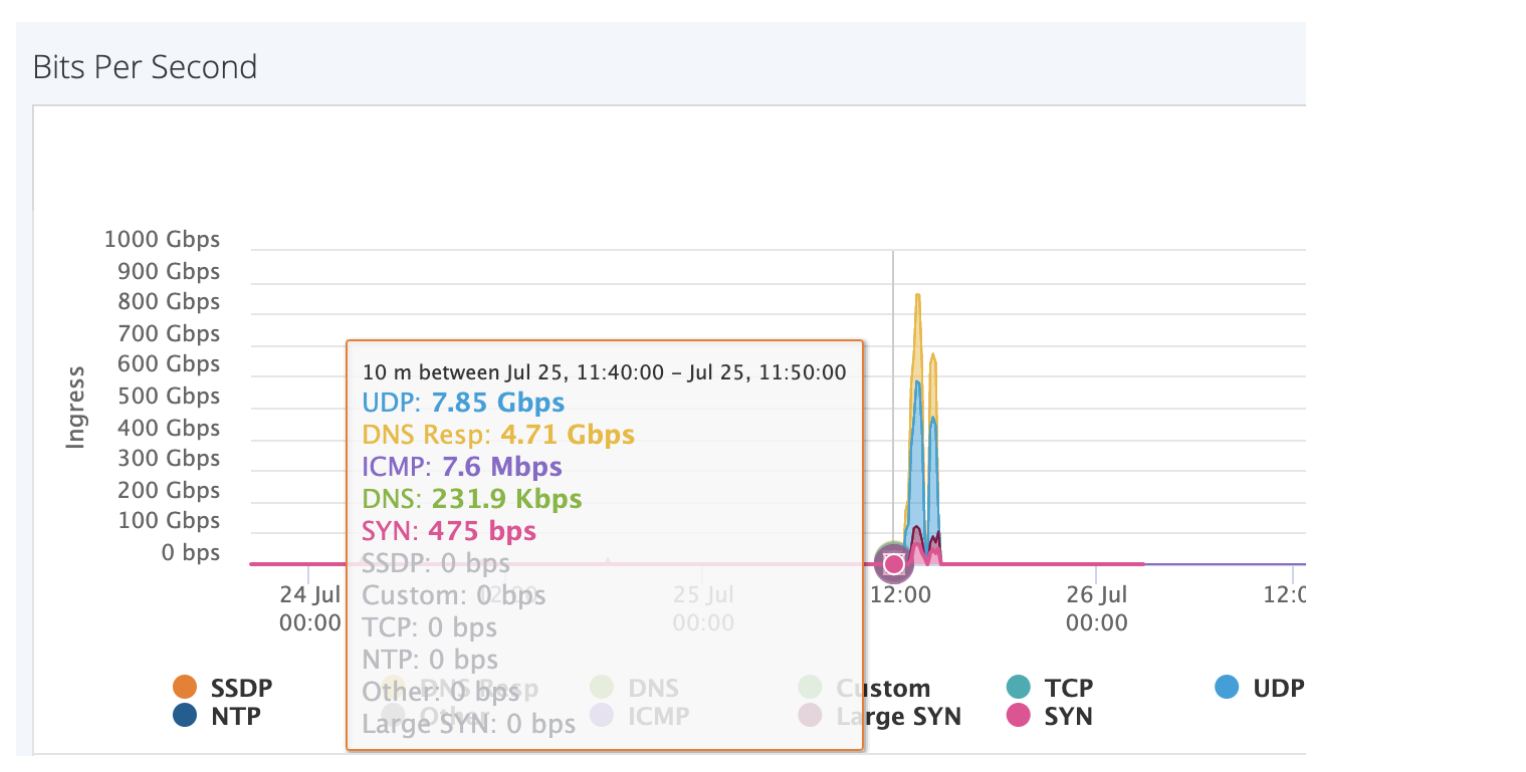

Bir DDoS saldırısı engellendiğinde, genelde güvenlik şirketleri müşterilerine üç saat süren bir dinginlik sürecinin ardından “DDoS Sonu” bildirisi iletir. Kısaca, sona erdikten bir saat sonra tekrar başlayan bir saldırı, “süregelen saldırı” olarak kabul edilir. Eğer bir saatten uzun süren DDoS saldırılarına maruz kalan %22’lik payın içinde yer alıyorsanız, iki saat süren 100 Gbps civarındaki bir DNS yüklemesinin neye benzediğine aşağıda bakabilirsiniz:

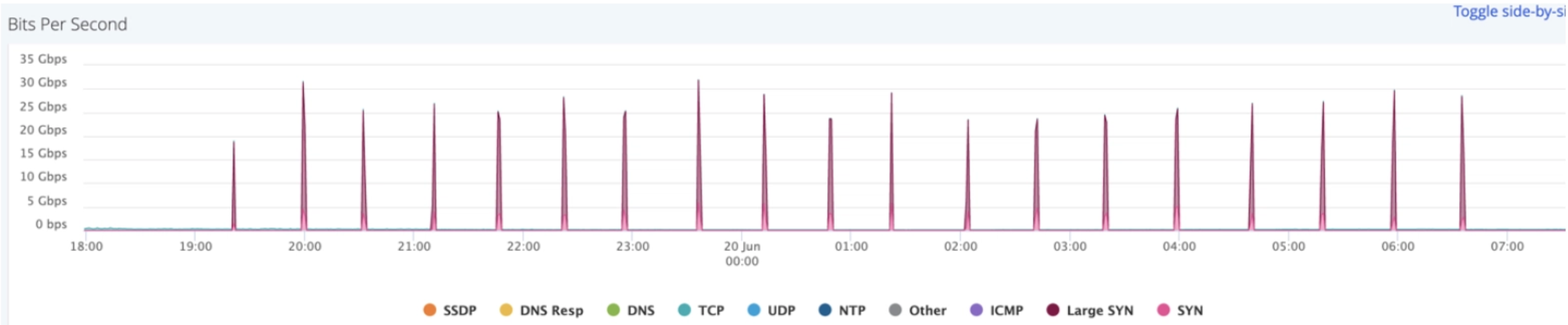

Aşağıda, dört saat süren bir saldırı yer alıyor:

Daha yakından bakarsanız saldırının kısa, tekrarlı patlamalar halinde geldiğini ve yaklaşık bir dakika süren bu faktörlerin yumruk gibi etki yaptığını görebilirsiniz. Söz konusu 4 saat boyunca saldırıya hedef olan şirket, acaba kaç kez saldırının sona erdiğini düşündü ve tekrar saldırıya maruz kaldı?

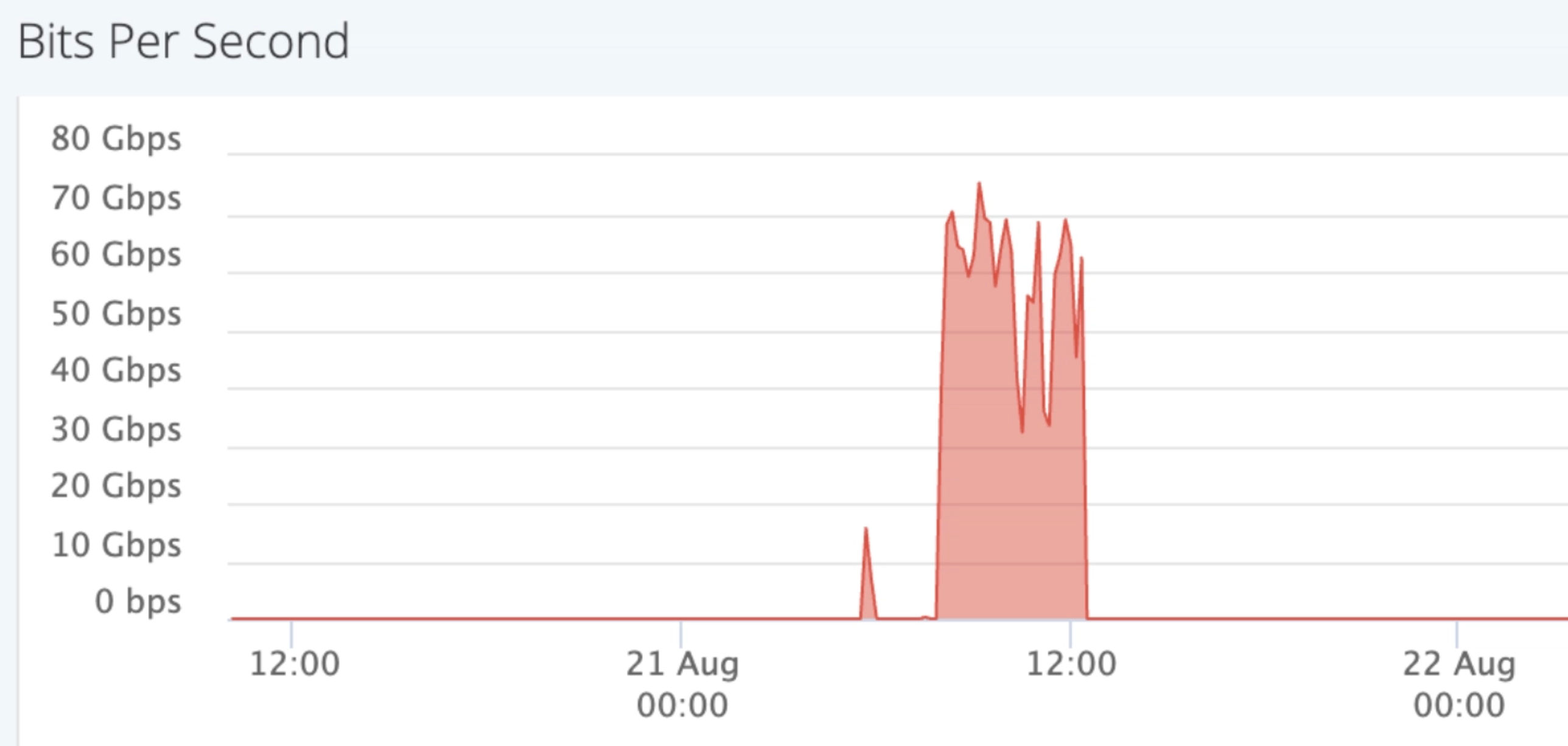

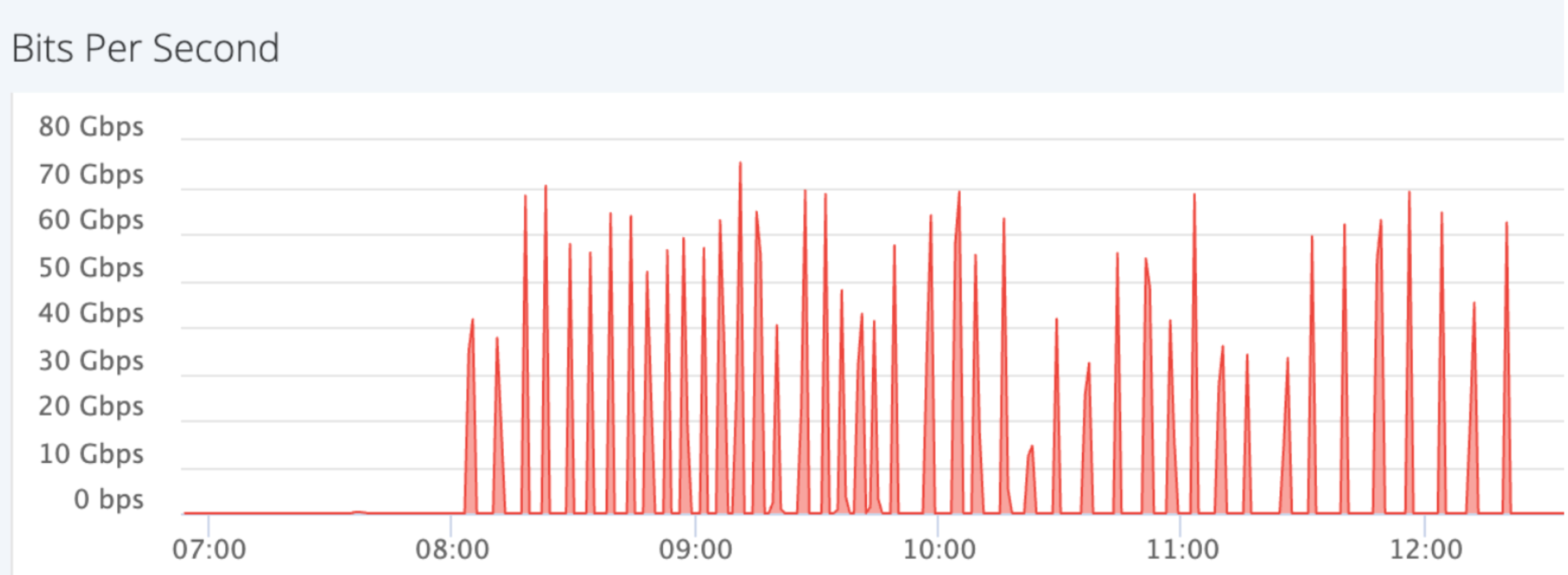

Yüksek ritimli saldırıların, güvenlik araştırmacıları tarafından tespit edilen diğer tehditlerle bağlantılı olduğu görülüyor. Bir tanesi sekiz saat sürerken, bir diğeri 12 saat boyunca tekrarlı gelen -aralıklı saldırıları- temsil ediyor. Sekiz saatlik saldırıya bakıldığında her bir saldırının 1,5-8 dakika arasında sürdüğü görülebilir. Dolayısıyla siber saldırıya maruz kalan şirketler tehdidin ne kadar süreceğine dair kesin bir bilgi elde edemiyor.

Aşağıda görülen 12 saatlik saldırı daha da dikkat çekici: Art arda gelen SYN flood ve Large SYN, 26 Gbps boyuta ulaşıyor. Bir SYN Flood, saldırganın bir sunucuya bağlantı kurma girişimi başlatması ama bağlantı tamamlanmadan bağlantıyı koparmasını temsil ediyor. Sürekli tekrarlanan bu işlem, sunucunun yarı açık bağlantılar nedeniyle çok fazla kaynak harcamasına ve meşru bağlantılara tepkisiz hale gelmesine neden oluyor.

Tekrar altı çizilmesi gereken nokta, bir mağdurun saldırıların ne zaman sona ereceğine dair bir öngörüde bulunamaması. Dahası her ne kadar bu süreç 12 saat sürse de, her bir tekrarlı girişim tek bir saldırıyı oluşturuyor. Bazı güvenlik araştırmacıları bu saldırıyı 19 ayrı saldırı olarak görse de, üst üste gelen saldırılar belli bir süreci temsil ediyor.

Tek bir seferde çok ağır bir darbe etkisi gösteren saldırılar da öne çıkıyor. Aşağıda, 90 saniye süren 400 Gbps boyutunda bir DDoS görülüyor. Bu saldırı bir şirketin tüm faaliyetlerini alaşağı edebileceği gibi etkilerinin giderilmesi saatler, hatta günler alabilir.

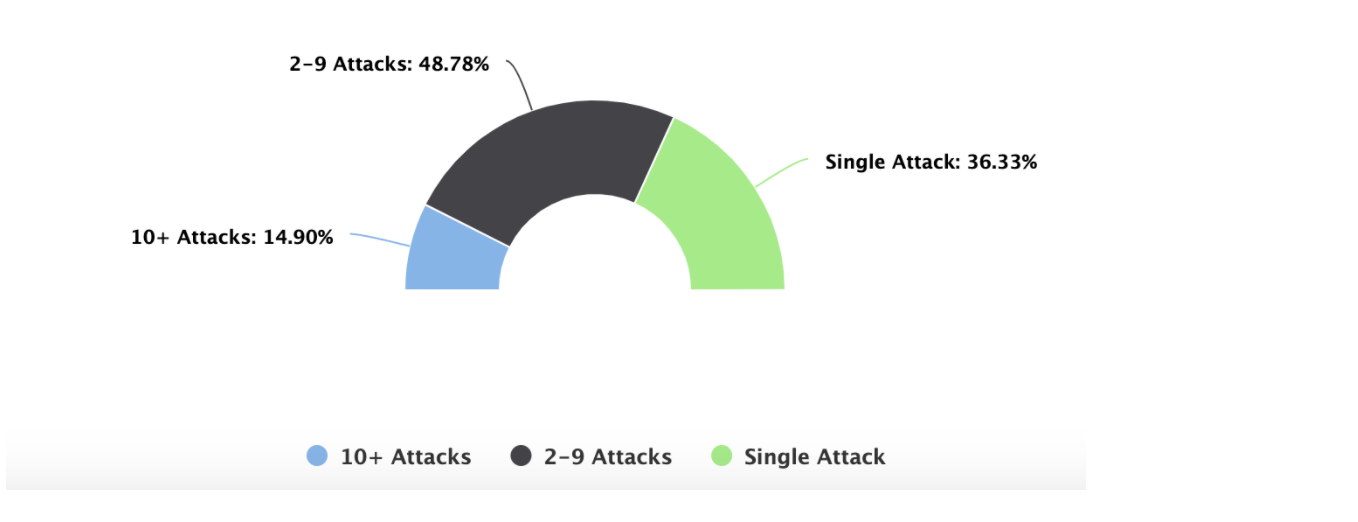

Güvenlik analizleri, 2021’in ilk yarısında DDoS saldırısına maruz kalan bir şirketin büyük olasılıkla ikinci kez saldırıya hedef olduğunu gösteriyor.

Her ne kadar nabız saldırıları ağırlıklı olarak ağlar ve web sayfalarına yönelik gerçekleşse de, Layer 7 uygulama saldırıları da tespit ediliyor. Layer 7 (Katman 7), bir telekomünikasyon ya da bilgisayar ağında, iletişim fonksiyonlarının evrensel standardını temsil eden Open Systems Interconnection modelinin en üst ve son katmanını temsil ediyor. Güvenlik araştırmacıları, L7 DDoS saldırılarının son yıllarda gerçekleşme sıklığında değişen grafikler gözlemledi.

Her ne kadar nabız saldırıları ağırlıklı olarak ağlar ve web sayfalarına yönelik gerçekleşse de, Layer 7 uygulama saldırıları da tespit ediliyor. Layer 7 (Katman 7), bir telekomünikasyon ya da bilgisayar ağında, iletişim fonksiyonlarının evrensel standardını temsil eden Open Systems Interconnection modelinin en üst ve son katmanını temsil ediyor. Güvenlik araştırmacıları, L7 DDoS saldırılarının son yıllarda gerçekleşme sıklığında değişen grafikler gözlemledi.

Neden önemli?

Kısa saldırılar birçok sebepten tehlike arz ediyor. Genelde daha büyük ve geniş çaplı saldırılar için dikkat dağıtma görevi üstleniyorlar. Geleneksel DDoS önleme yöntemleri küçük saldırıları göz ardı ettiği için saldırganlara saman altında su yürütme ve daha büyük saldırıları planlama şansı veriyor.

Kısa, sert ve tekrarlı saldırılar genelde hibrit bulut çözümlerini ve dahili çözümleri alaşağı ediyor, önleme girişimleri devreye giremeden maksimum seviyede hasara neden oluyor. Bu kısa, daha yoğun darbeleri önlemek daha zor iken, önlemenin en temel yolu hizmet sağlayıcınız tarafından sunulan ve bu tarz saldırıları birkaç saniye içinde önlemeyi başaran çözümler olabilir.

Kötü sürprizli DDoS: Saldırganlar fidye talebi ile gelirse

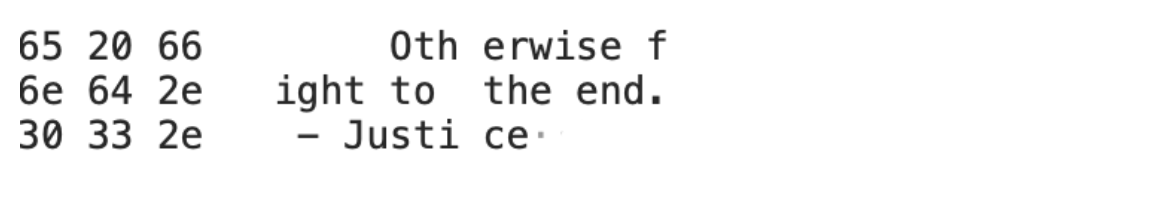

Mağdurlar için birçok saldırı genelde olmadık bir yerden belirir. Diğer yandan Random DDoS (RDoS) saldırılarına yönelik artan bir trend söz konusu. Bu saldırı türünde, saldırganlar ilk olarak bir tehdit mesajı gönderiliyor ve talepleri karşılanmazsa bir “demo” saldırısı gerçekleştiriyor. Güvenlik araştırmacıları tarafından tespit edilen yakın zamanlı bir örnekte, bir şirketin müşteri ilişkilerini beğenmeyen bir “adalet savaşçısının” bıraktığı mesaj görülüyor:

Maalesef, bu senaryoda adalet savaşçısı, sonunda kadar mücadele edemedi, çünkü güvenlik ekiplerinin müdahalesi çabalarını sonlandırdı. Peki, bir müşteri fidye notunu görmezden gelirse ne olur? Aşağıdaki örneğe göz atalım:

Maalesef, bu senaryoda adalet savaşçısı, sonunda kadar mücadele edemedi, çünkü güvenlik ekiplerinin müdahalesi çabalarını sonlandırdı. Peki, bir müşteri fidye notunu görmezden gelirse ne olur? Aşağıdaki örneğe göz atalım:

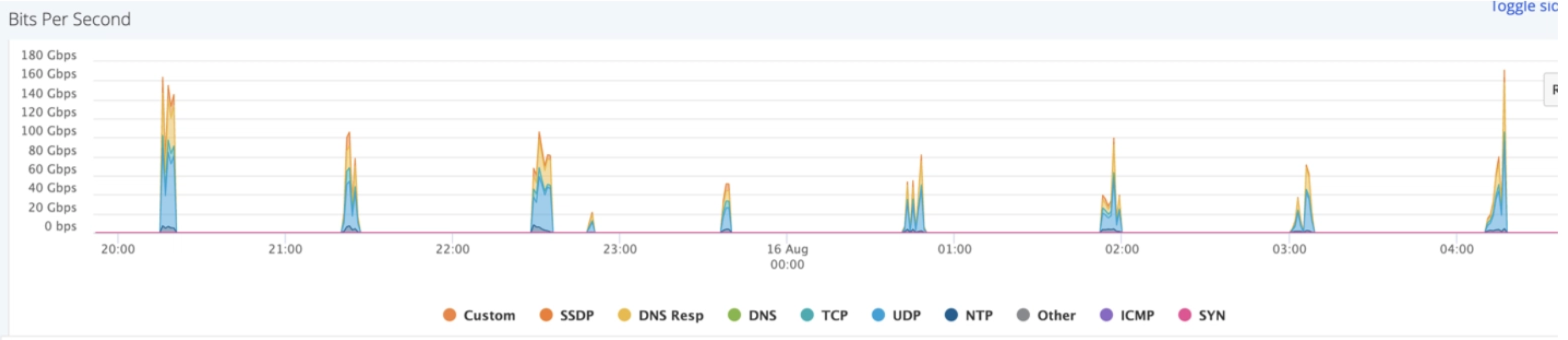

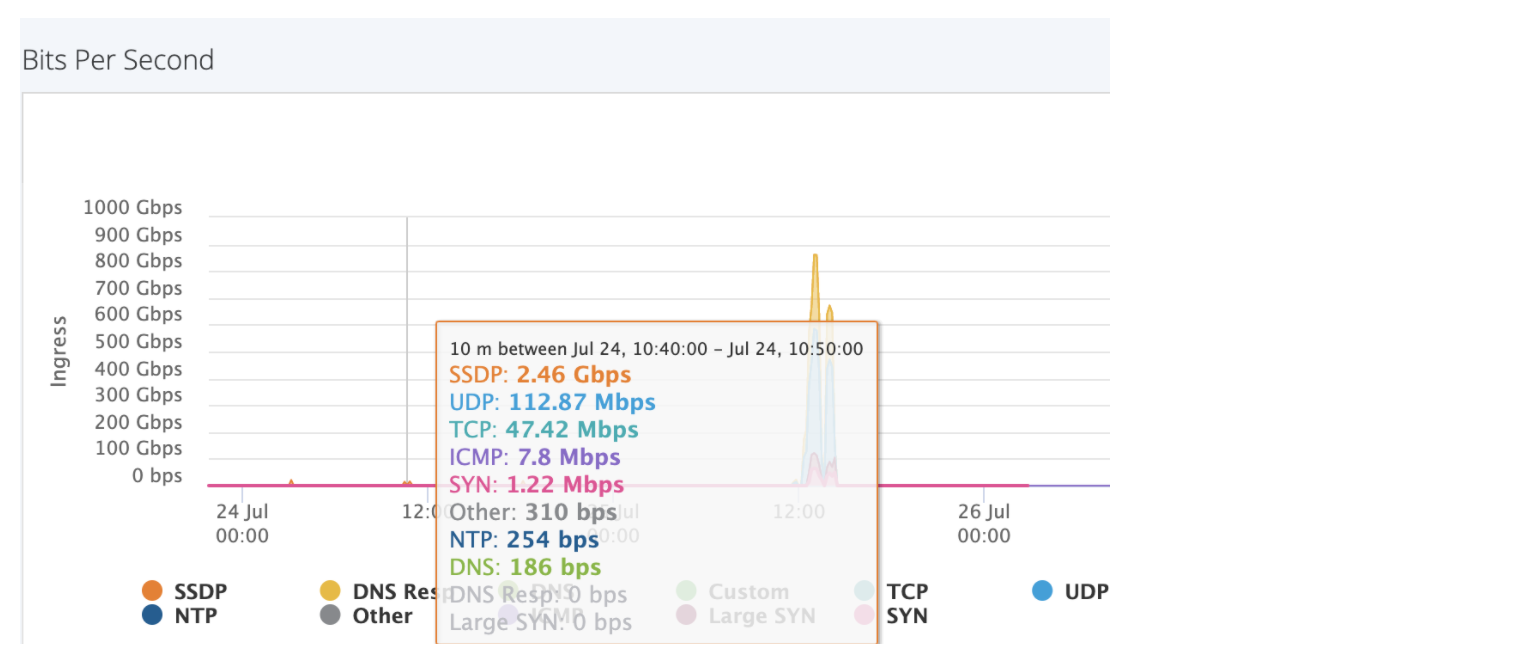

Saldırgan “kısa ve yavaş” bir basit hizmet keşif protokolü (SSDP) saldırısı ile başladı: “Rastgele IP’ler üzerine başlatacağımız küçük saldırılar ile iş peşinde koştuğumuzu anlayacaksınız.” Aşağıdaki ekran görüntülerine bakıldığında, 2.46 Gbps boyutundaki SSDP’nin bir uyarı olarak belirdiğini görebilirsiniz:

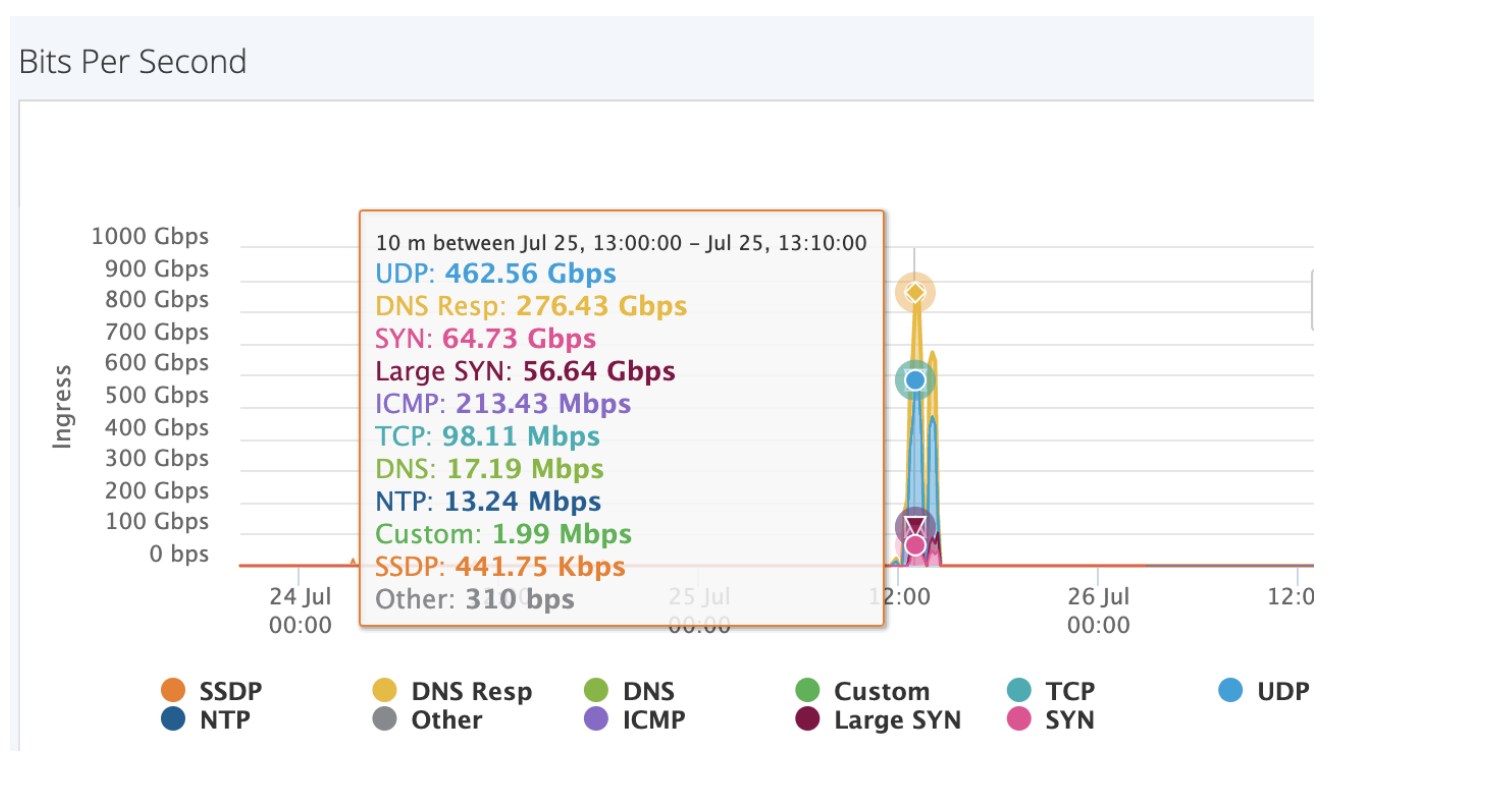

Aşağıda ise “ödemek için son şans” uyarısı yer alıyor. Ekran görüntüleri, saldırının agresif bir şekilde kademeli olarak ilerlediğini gösteriyor:

Nihayetinde, gerçek saldırı 13:10’da 860 Gbps boyutunda ortaya çıkıyor ve DNS artırımı, UDP flood ve SYN flood, ardından Large SYN saldırısı olarak tekrarlanıyor.

Mağdur söz konusu saldırılara rastgele maruz kalmaya devam etse de, gerekli güvenlik önlemini yerine getirdiği için birkaç saniye içinde müdahale edebiliyor.

Saldırıları önlemek

Geçtiğimiz yıl tespit edilen kısa ve sert tekrarlı DDoS saldırıları, ağ katmanı DDoS olarak devam ediyor. Bu durum, şirketlerin DDoS koruma önlemi bulundurması ve müdahale için hızlıca hareket etmeleri gerektiği anlamına geliyor.

DDoS saldırganları keyifleri dilediği zaman saldırma özelliğine eriştiği zaman, kısa saldırıların artan trendi güvenlik uzmanları için daha rahatsız edici hale geliyor. Bu kapsamda, 2021’de tespit edilen en büyük saldırılardan birinin beş saniyeden kısa bir sürede göz yaşartıcı 1.06 Tbps boyutunda olduğunun da altını çizmek gerekiyor. İlk dalganın büyük bir SYN flood’u ikinci patlama olarak içerdiği böyle bir senaryoda, müdahaleye birkaç saniye içinde başlayabilmek kritik önem taşıyor. Bu tarz bir saldırı dahili sistem veya hibrit DDoS yaklaşımı ile önlenmesi mümkün olmayan, alt sistemden ana sisteme doğru veri akışında (upstream) bağlantının tamamen çökeceği bir senaryoyu temsil ediyor.