En Çok Başımıza Gelenler

Fidye Yazılım Saldırılarında Bilgisayar Ağlarına Sızılmasına Neden Olan 4 Yöntem ve Alınması Gereken Önlemler

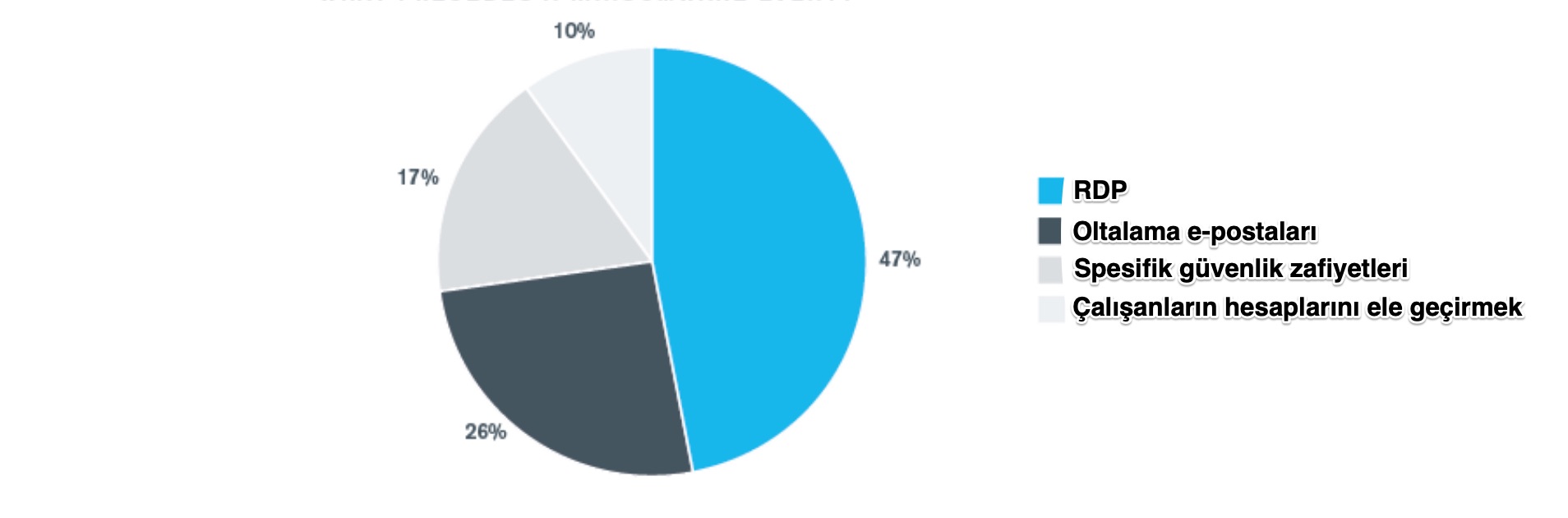

Fidye yazılım saldırıları artmaya devam ederken, güvenlik araştırmacıları bu saldırıların nasıl başladığına işaret eden dört yöntemi tespit etti.

Fidye yazılım saldırıları, son yıllarda siber suçluların en çok tercih ettiği yönteme dönüştü. 2020 güvenlik raporlarına göre Eylül ayına kadar gerçekleşen tüm siber saldırıların 1/3’ünü fidye yazılım saldırıları oluşturuyor. Bu kapsamda güvenlik uzmanları, söz konusu saldırı türü üzerinde yaptıkları kapsamlı analizlerde siber korsanların bilgisayar ağlarına sızmasına neden olan dört yöntemi belirledi.

- Siber suçluların yüzde 47’si, koronavirüs krizi nedeniyle milyonlarca çalışanın evden çalışmak için kullandığı uzaktan masaüstü protokolü (RDP) aracılığıyla ağlara sızıyor. Şirket bilgisayarlarına herhangi bir konumdan bağlanmayı sağlayan yazılımlarda gerekli önlemlerin alınmaması, siber suçlulara güçlü etkilere sahip fidye yazılım saldırıları düzenlemek için en ideal fırsatı sunuyor.

- Fidye yazılım saldırılarını mümkün kılan en etkili ikinci yöntem siber güvenlik gündeminden asla düşmeyen oltalama e-postaları olarak beliriyor.

- Siber suçluların yüzde 17’si ise Citrix NetScaler CVE-2019-19781 ve Pulse VPN CVE-2019-11510 gibi spesifik güvenlik zafiyetlerini kullanarak kurumsal uygulamalar üzerinden şirket bilgisayarlarına giriyor.

- En çok kullanılan dördüncü ve son yöntem ise çalışanların hesaplarını ele geçirmek. Bu metodun genel tabloda edindiği pay yüzde 10 seviyesinde.

En fazla maruz kalan sektörler

Güvenlik araştırmaları, fidye yazılım saldırılarına özellikle dört sektörün fazlasıyla maruz kaldığını ortaya çıkardı. Bu sektörler;

- Profesyonel hizmetler,

- Sağlık

- Teknoloji

- Ve telekomünikasyon.

Öte yandan, IBM tarafından Ekin başında sunulan güncel güvenlik raporunda üretim, profesyonel hizmetler ve hükümet kurumlarının fidye yazılım saldırılarına en fazla maruz kalan alanlar olduğu ifade edilmişti.

Öne çıkan 3 fidye yazılımı

2020’de şirketlerin en çok başını ağrıtan fidye yazılımlar Ryuk, Sodinokibi ve Maze oldu.

Her üç fidye yazılım, bu yıl içindeki toplam fidye yazılım saldırılarının yüzde 35’inden sorumlu.

Fidye yazılım saldırılarının bir süre güçlendiği, ardından sessizleştiği ve genel itibarıyla döngüler halinde devam ettiği, ayrıca geliştiricilerin sakin geçen dönemde yazılımlarını güncelledikleri belirtildi. Son dönemde en çok öne çıkan saldırı silahı ise net bir şekilde Ryuk.

Ne istiyorlar?

Analizler, modern fidye yazılım saldırılarında siber suçluların 100 GB ile 1 TB boyutunda şirket bilgilerini ele geçirerek kamuoyuna sızdırma tehdidinde bulundukları tespitini sunuyor. Saldırıların yüzde 42’sinin, kurbanların verilerine el koyan ve sızdırma tehdidinde bulunan fidye yazılım grupları ile bağlantılı olduğu bilgisi de dikkat çekici ayrıntılar arasında.

İkinci talep sızdırma tehdidi…

Siber suçlular, ele geçirdikleri bilgileri sızdırma tehdidinde bulunarak fidye ödemesi almalarına rağmen bazen ikinci bir talepte bulunabiliyor. Maze ile yapılan saldırılarda, fidye ödemeyi reddeden şirketlere “ele geçirilen bilgilerin müşterilerine karşı kullanılacağı” tehdidi savruluyor. Dahası, bazı siber suçlular bilgilerini çaldıkları sağlık kuruluşlarının hastalarına e-posta göndererek kişisel bilgilerini sızdırma tehdidinde bulunuyor. Sınır yok.

Geniş saldırı alanları ve alınabilecek öncelikli önlemler

Fidye yazılımın ötesinde, siber suçluların sistemlere izinsiz giriş ve şirket e-posta müdahalesi (BEC) yöntemleri ile erişim sağladıkları ifade ediliyor. BEC yönteminin, şirketlerin maruz kaldığı siber saldırıların yüzde 32’sini oluşturduğu görülüyor.

Koronavirüs global salgınının siber suçlulara çok geniş bir saldırı alanı sunduğu alınan temel önlemlerin de veri ve sistemleri korumak şeklinde belirdiğinin altı çiziliyor. Güvenlik uzmanları, fidye yazılımlara karşı durmanın en iyi yolunun sistemlere ilk girişi önlemek olduğunu hatırlatıyor. Bu kapsamda alınması gereken ilk önlemlerden biri gereksiz RDP erişimlerini bloke etmek.

Diğer önlemler arasında hesapların iki adımlı doğrulama (2FA) ile korunması, güvenlik yazılımlarının sürekli güncel tutulması ve çalışanların oltalama saldırılarına maruz kalmaması adına eğitimden geçirilmesi yer alıyor.

Güvenlik uzmanlarının not düştüğü son kritik önlem, sistemlerin düzenli olarak yedeklenmesinden geçiyor.