Haberler

Choicejacking: USB Şarj İstasyonları Üzerinden Veri Hırsızlığı

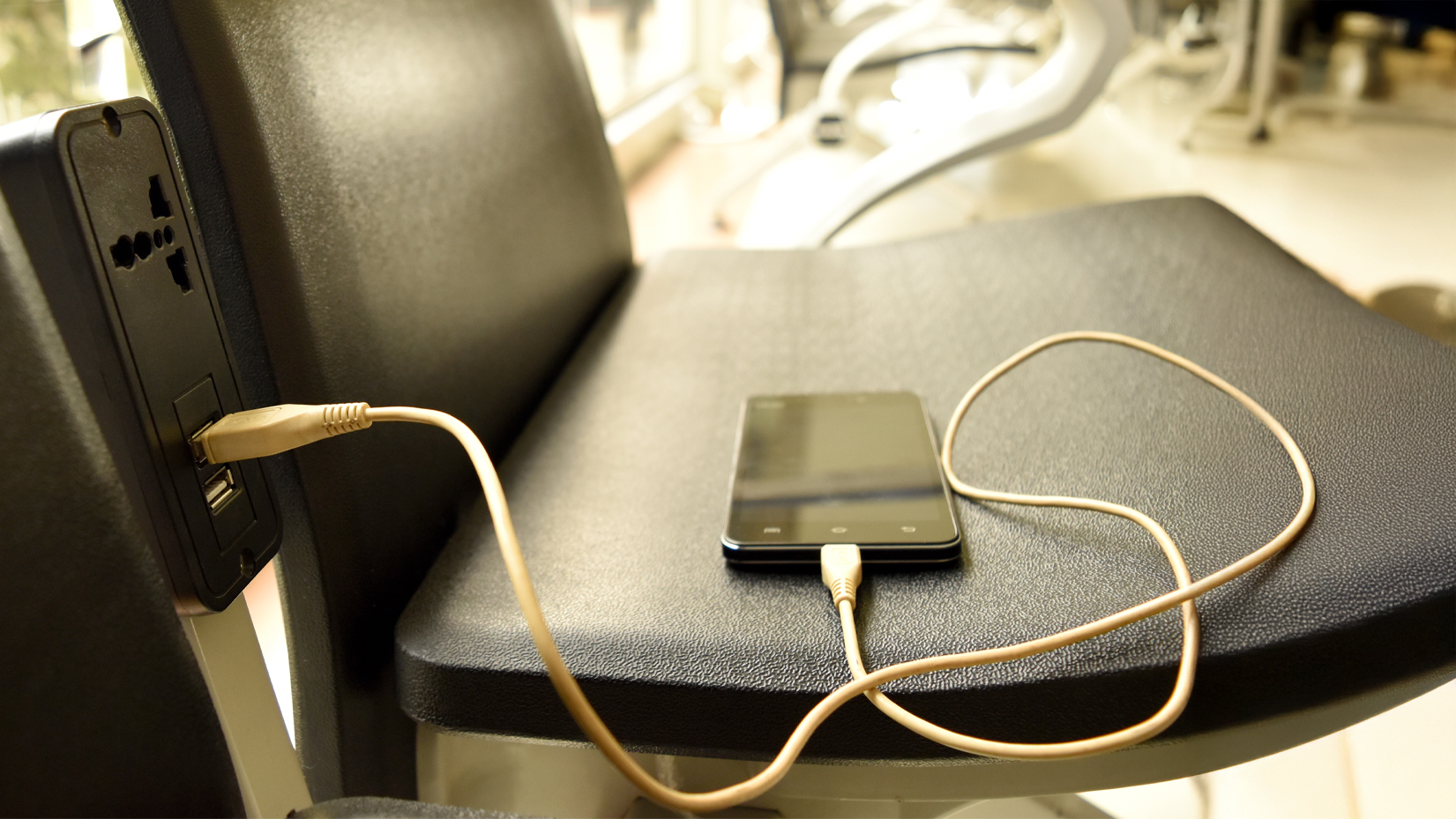

Telefonunuzu halka açık bir şarj istasyonuna bağlamak her ne kadar pratik bir çözüm gibi görünse de güvenlik açısından riskli olabilir. Avusturya’daki Graz Teknoloji Üniversitesi araştırmacıları tarafından yayımlanan bulgulara göre, siber suçlular “choicejacking” adı verilen yeni bir yöntemle şarj cihazı gibi görünen sahte donanımlar aracılığıyla telefondan veri aktarabiliyor.

Bu yöntemde masum görünen bir şarj portu ya da istasyonu aslında zararlı yazılım içeriyor. Telefona bağlandığında cihazın bazı işlevlerini manipüle ederek, kullanıcının farkında olmadan veri aktarım moduna geçmesine yol açıyor. Bu bağlantı kurulduğunda saldırgan, telefonun fotoğraflarına, belgelerine, kişi listesine ve diğer kişisel dosyalarına erişim sağlayabiliyor.

Bu tür saldırıların kökeni 2011 yılına kadar uzanmaktadır. O dönemde USB şarj portunun içerisine gizlenmiş mikrobilgisayar, cihaza Media Transfer Protocol (MTP) veya Picture Transfer Protocol (PTP) üzerinden erişim sağlayarak veri çekebiliyor veya zararlı yazılım yükleyebiliyordu. Bu yöntem “juice-jacking” olarak adlandırılmıştı. Senaryoda kurban telefonunu havaalanı, kafe ya da toplu taşıma gibi halka açık bir alandaki USB portuna şarj amacıyla bağladığında, saldırgan arka planda veri bağlantısı başlatabiliyor, dosyalara erişebiliyor veya uygulamalar üzerinde kontrol sağlayabiliyordu.

Google ve Apple uzun süre bu riski basit bir kullanıcı onay ekranıyla bertaraf etti. Telefon bir MTP/PTP cihazına bağlandığında ekranda “şarj” veya “veri aktarımı” seçenekleri sunuluyor, böylece kullanıcıdan açık onay alınmadan veri bağlantısı kurulması engelleniyordu. Bu önlem yıllar boyunca etkili bir çözüm sundu.

Choicejacking saldırıları, bu güvenlik katmanını aşmak için kullanıcının onayını cihaz yerine saldırganın kendisinin verebilmesine imkan tanıyan yöntemlere dayanıyor. Yapılan incelemelerde üretici ve işletim sistemi sürümüne göre değişen üç farklı yöntem tespit edildi. Bu yöntemlerin her biri güvenlik önlemlerini farklı yollarla aşmayı hedefliyor.

Birinci yöntem en karmaşık yöntem olup, hem iOS hem de Android cihazlarda çalışabiliyor. Bu senaryoda saldırgan bir mikro bilgisayarı şarj istasyonu görünümünde gizliyor. Söz konusu cihaz, aynı anda USB klavye, USB host ve Bluetooth klavye kimliklerini taklit edebiliyor. Telefon bağlandığında istasyon önce USB klavye gibi davranarak cihaza Bluetooth’u etkinleştirme komutları gönderiyor ve kendiyle bir eşleştirme süreci başlatıyor. Ardından bağlantıyı USB üzerinden bir bilgisayar olarak yeniden tanıtıyor. Bu noktada telefon kullanıcıya “yalnızca şarj” mı yoksa “veri aktarımı” mı yapılacağına dair onay ekranını gösteriyor. Ancak saldırgan aynı anda Bluetooth üzerinden klavye komutları göndererek bu ekranı otomatik olarak onaylatıyor.

İkinci yöntem yalnızca Android cihazları hedef alıyor ve Bluetooth bağlantısı gerektirmiyor. Bu senaryoda zararlı şarj cihazı kendisini USB klavye olarak tanıtıyor ve telefona çok sayıda tuş komutu göndererek arka planda bir “tuş kuyruğu” oluşturuyor. Telefon ekranında “yalnızca şarj” veya “veri aktarımı” seçeneği belirdiğinde hafızada bekleyen tuş komutları otomatik olarak devreye giriyor ve telefonun “veri aktarımı” seçeneğini işaretleyip onaylamasına neden oluyor.

Üçüncü yöntem de Android’e özgü ve Android Open Accessory Protocol (AOAP) uygulamalarındaki açıkları hedef alıyor. Zararlı cihaz doğrudan bilgisayar olarak bağlanıyor ve onay ekranı çıkınca gerekli tuş aksiyonlarını AOAP üzerinden gönderiyor. Protokole göre host ve AOAP modlarının aynı anda çalışması yasakken, pek çok telefonda bu kural doğru uygulanmıyor.

Apple ve Google, bu saldırı yöntemlerini engellemek amacıyla yeni güvenlik adımları attı. iOS/iPadOS 18.4 ve Android 15 sürümleriyle birlikte, artık USB üzerinden veri aktarımı başlatmak için yalnızca “Evet” seçeneğine dokunmak yeterli olmayıp, kullanıcıdan ek olarak biyometrik doğrulama (parmak izi, yüz tanıma) veya parola girişi de talep ediliyor. Bununla birlikte bazı Android cihazlarda güncellemeye rağmen ek doğrulama adımının devreye girmediğinin tespit edildiği bildirildi.

Araştırmacılar telefonunuzun yazılımını güncel tutmanızı ve mümkün olduğunca şarj noktalarından kaçınmanızı öneriyor. Yanınızda harici batarya veya güç kaynağı bulundurmak, kendinizi güvende tutmanın en kolay yollarından biridir. Eğer mutlaka şarj etmeniz gerekiyorsa, özellikle şüpheli görünen halka açık USB portları yerine, kendi kablo ve adaptörünüzle doğrudan prizden şarj etmeyi tercih edin. Bazı cihazlarda bulunan “yalnızca şarj” modu ise veri aktarımını engelleyerek ek bir güvenlik sağlar; bu özellik varsa mutlaka aktif edin.