Makale

Açık Kaynaklı Araç (OST) Saldırısı Nedir? Etkisi Azaltılabilir mi?

OST, bilgi güvenliği sektöründe en çok tartışılan konu başlıklardan biri… Detaylarına göz atıyoruz…

Siber güvenlik alanında açık kaynaklı araçlar (OST) genelde yazılım uygulamaları, arşivler ve siber saldırı yetenekleri sunan güvenlik açıkları anlamına geliyor. OST’un büyük kısmı açık kaynak lisanları altında indirilebildiği gibi bedava olarak da sunuluyor.

OST projeleri genelde yeni bir zafiyet için kavram kanıtlama zafiyetleri sunmak (PoC), yeni veya eski bir siber saldırı yöntemi sunmak veya kamu ile paylaşılan penetrasyon testi yazılımları sağlamak için sunuluyor. Proof-of-Concept (PoC), bir bilgisayar veya ağa karşı düzenlenen zararsız saldırıyı temsil ediyor. PoC ile amaç, makine veya sisteme zarar vermek değil ama yazılım içindeki zafiyeti gözler önüne sermek olarak beliriyor.

OST, günümüzde bilgi güvenliği sektöründe en çok tartışılan başlıklardan biri. Bir yandan bu tür yazılımların yayınlanmasını savunan insanlar bulunuyor. Savundukları düşünce, güvenlik uzmanlarının bu sayede sistemleri ve ağları yeni saldırılardan koruyabilecek tecrübeyi elde edebilecekleri savına dayalı.

Bu düşünceye karşı olanlar ise OST ile siber suçluların saldırı geliştirme maliyetini azalttıklarını ve eylemlerini yasal penetrasyon testleri ile saklayabildiklerini belirtiyor.

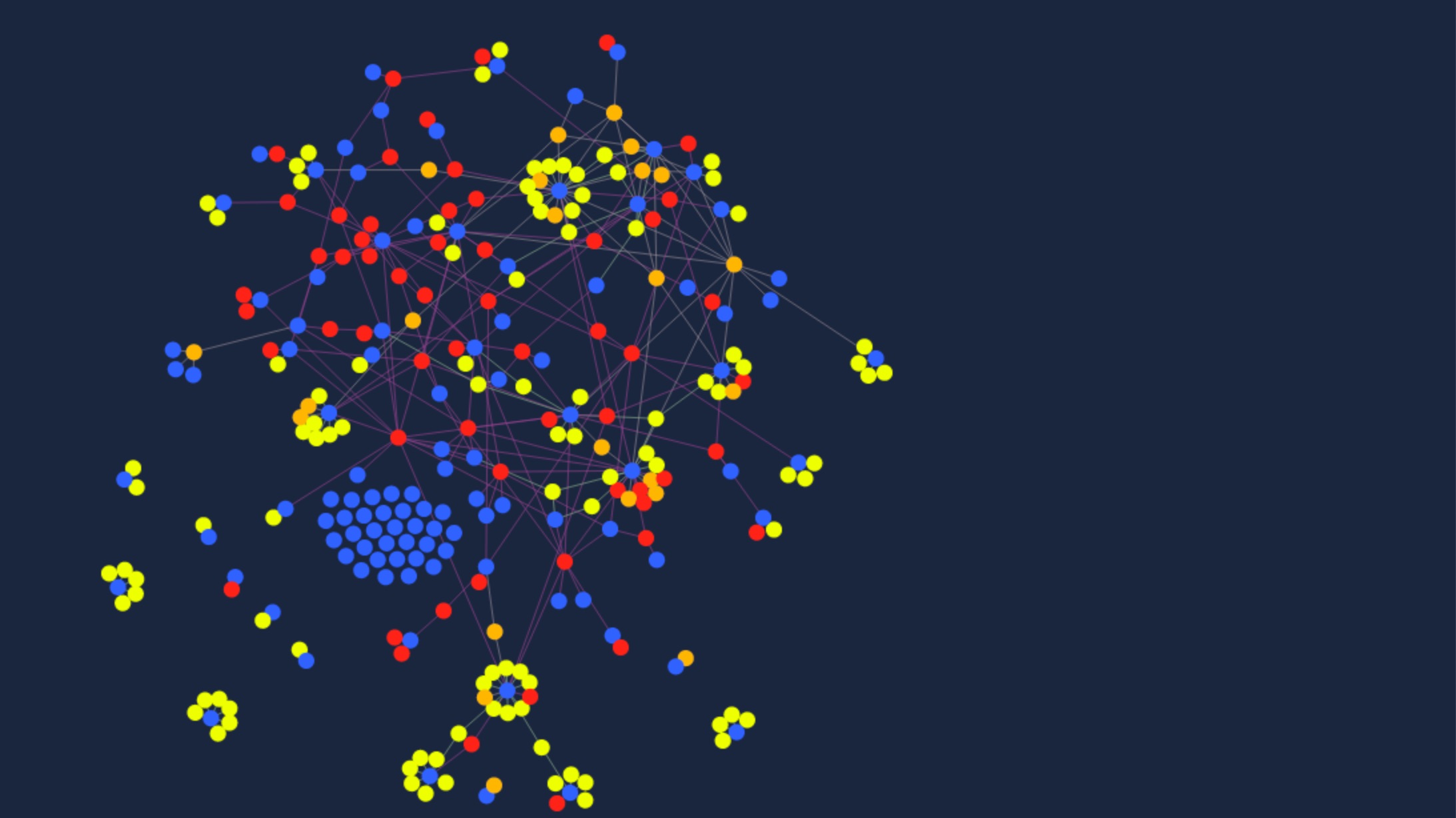

OST kullanımı için interaktif harita

Yukarıdaki tartışmalar 10 yılı aşkın bir süredir devam ederken, maalesef ham verilere değil, daha çok kişisel tecrübe ve yargılara dayanıyor.

Küresel ölçekte saygınlığı yüksek bir etkinlik olarak her yıl düzenlenen ve bu yılki ayağı 30 Eylül – 2 Ekim tarihleri arasında online sunumlarla gerçekleştirilen Virus Bulletin (VB2020) güvenlik konferansı, çarpıcı detaylar sundu. Etkinlik kapsamında 129 açık kaynaklı siber saldırı aracı hakkında bilgiler sunan güvenlik uzmanları OST’lar ile siber suç örgütleri arasında güçlü bir bağlantı olduğunu gözler önüne serdi.

OST kullanmayı tercih eden siber suç örgütleri arasında düşük seviyeli siber çeteler, elit finansal suç örgütleri, hatta devlet destekli Advanced Persistent Threat – gelişmiş sürekli tehditler (APT) de yer alıyor. APT saldırılar, şirketlerin güvenlik bariyerlerini ve altyapılarını aşarak uzun süre boyunca bilişim sistemlerinde gizlenen tehditleri içeriyor.

Araştırmacılar, elde ettikleri sonucu bir interaktif harita üzerinde sundu. Bu son derece ilgi çekici ve ayrıntılı haritayı buraya tıklayarak inceleyebilirsiniz.

En popüler OST listesi

Analizler, OST talebinin tüm siber suç ekosisteminde yaygın olduğunu gösterdi. Dark Hotel gibi ulus-devlet siber suç örgütlerinden TrickBot gibi operasyonlara kadar, siber suçluların bir zamanlar güvenlik araştırmacıları tarafından geliştirilen araçları ve arşivleri kendi amaçlarına yordukları anlaşıldı. Burada kısa bir dipnot yerinde olabilir; ulus-devlet örgütleri, başlıca devlet kurumlarını ve kritik altyapıları hedef alan siber suçluları temsil ediyor.

Siber suçlular tarafından en çok benimsenen araçlar ise ReflectiveDllInjection ve MemoryModule gibi bellek enjeksiyon araçları. Diğer taraftan Empire, Powersploit ve Quasar gibi uzaktan erişim araçları da siber suçlular tarafından fazlasıyla tercih ediliyor.

Popüler olmayan OST’lar hesap bilgileri çalmak için kullanılan araçlar olarak belirdi. Güvenlik araştırmacıları, dark web (interneti karanlık ağlarda kullanmakla birlikte belirli yazılımlar, yapılandırmalar veya erişim için yetkilendirme gerektiren ağlar üzerinde bulunan World Wide Web içeriği; dark net olarak da bilinir) forumlarında benzer birçok araç satıldığı için bu OST grubunun tercih edilmediğini düşünüyor.

OST saldırılarının etkisi nasıl azaltılabilir?

Her ne kadar OST araçları yoğun şekilde tercih edilse de karmaşık içerikler sunan bazılarının kullanılabilmesi için çok daha derin bir anlayışa ihtiyaç duyulduğu kaydediliyor.

Güvenlik araştırmacıları buradan yola çıkarak, gelecekte geliştirilecek siber saldırı araçlarının karmaşık kodlar içermesi gerektiğini düşünüyor.

Eğer bu mümkün değilse, geliştiriciler özel veya düzensiz değerler kullanarak kodlarını kendine özgü kılabilir. En nihayetinde ise temel önlem kodlar seviyesinde alınacak tedbirler şeklinde beliriyor.

Her iki şekilde, OST araçlarının siber suçlular tarafından kullanılması zorlaşacaktır.